渗透总结

前一段时间我和我同学参加了某个地区的真实渗透演练,由于是第一次参加这种活动,所以总的来说收获特别大,直接给在网安道路上迷路的我打了一棒槌。这么难忘且珍贵的经历不好好总结一下怎么行?

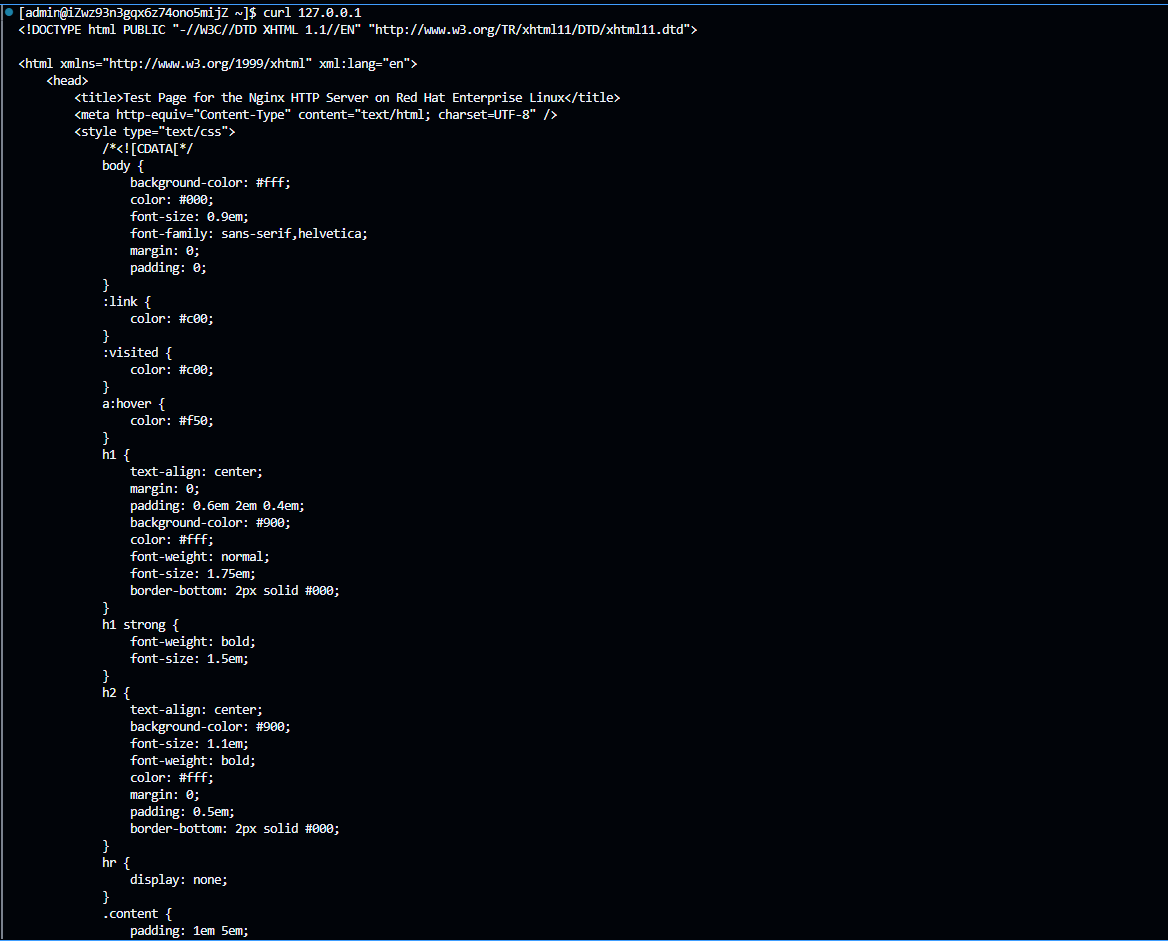

这次演练教会了我很多东西,除了前期对目标资产进行常规的信息搜集之外,我还学习使用了在CTF中从来都没有用到过的工具。(只能说我们经常打的CTF与现实生活还是有一定区别的)。当成功进入某个信息管理平台的后台管理系统或者说拿到某个服务器的shell时,咱们几个的表情已经没法用快乐来形容了,我想这也是学习网安的乐趣所在啊。